Cybersicherheitsexperte Jan Hoff ist Principal Industrial Incident Responder bei Dragos, einer Firma, die sich auf industrielle Cybersicherheit spezialisiert hat. Er erklärt im Interview, warum OT-Sicherheit heute wichtiger ist denn je und welche Massnahmen Unternehmen ergreifen sollten.

Was bedeutet Cybersicherheit im Bereich der industriellen Steuerungssysteme (ICS) und warum ist sie so wichtig?

Cybersicherheit im Bereich der industriellen Steuerungssysteme (ICS) unterscheidet sich von herkömmlicher IT-Sicherheit. Während in der IT vor allem die Schutzziele Vertraulichkeit, Verfügbarkeit und Integrität im Vordergrund stehen, geht es bei ICS oft um die Sicherheit von Menschen, der Umwelt und der Produktionsanlagen selbst. Ein Ausfall oder eine Störung kann nicht nur Produktionsausfälle bedeuten, sondern auch direkte Auswirkungen auf die Unversehrtheit von Mensch und Material haben.

Können Sie ein Beispiel für solche Sicherheitsrisiken in der Produktion nennen?

Ein Beispiel wäre, wenn eine Klebeanlage in einer Verpackungsproduktionslinie fehlerhaft arbeitet. Klebstoff könnte an der falschen Stelle angebracht werden, was nicht nur das Endprodukt unbrauchbar macht, sondern auch die gesamte Produktionsanlage beschädigen könnte. Hier geht es nicht nur um Produktionsausfälle, sondern auch um mögliche kostenintensive Wiederherstellungsmassnahmen. Im industriellen Umfeld ist das grösste Schutzziel immer die Sicherheit von Menschen, Umwelt und Anlagen. Bei einem Problem stellt sich sofort die Frage nach möglichen Gefahren für Leib und Leben, die Umwelt oder die Unversehrtheit der Technik.

Welche allgemeinen Cyberbedrohungen bestehen für Unternehmen in der Verpackungsindustrie, und welche spezifischen Risiken bringen diese Bedrohungen mit sich?

Unternehmen in der Verpackungsindustrie stehen denselben Bedrohungen gegenüber wie andere Branchen auch, jedoch gibt es spezifische Risiken, die sich auf die Produktionsprozesse auswirken können. Die Bedrohung durch Schadsoftware oder Angriffe über Netzwerke ist allgegenwärtig, aber wo die IT leicht Lösungen implementieren kann und vielleicht auch hat, ist dies in der Industrie nicht immer möglich. Zum Beispiel kann ein infizierter Wartungslaptop durch eine Verbindung zur Produktionsanlage Schadsoftware einschleusen, die dann den Betrieb stört oder komplett lahmlegt. In der IT sehen wir das nicht mehr so häufig.

Wie sieht ein solcher Angriff in der Praxis aus?

Ein solcher Angriff könnte etwa über einen Wartungslaptop erfolgen, der von einem externen Dienstleister genutzt wird. Der Techniker hat sich möglicherweise in einem unsicheren WLAN mit dem Internet verbunden und Schadsoftware eingefangen. Diese wird dann, sobald der Laptop an die Produktionsanlage angeschlossen wird, auf die Anlage übertragen. Dies kann zu Fehlfunktionen führen und sogar die gesamte Produktion lahmlegen. Solche Angriffe sind besonders problematisch, da industrielle Systeme oft eine längere Wiederherstellungszeit benötigen – das kann hohe Kosten verursachen.

Ein weiteres Beispiel ist das Risiko durch Phishing-Mails. Obwohl Phishing-Mails nicht direkt ICS-Systeme betreffen, können sie als Einstiegspunkt dienen, um über die IT-Schnittstellen Zugang zu OT-Systemen (Operational Technology) zu erhalten. Die meisten Vorfälle, die wir als Dragos sehen, haben ihren Ursprung in der IT oder durch unsichere Netzwerkverbindungen.

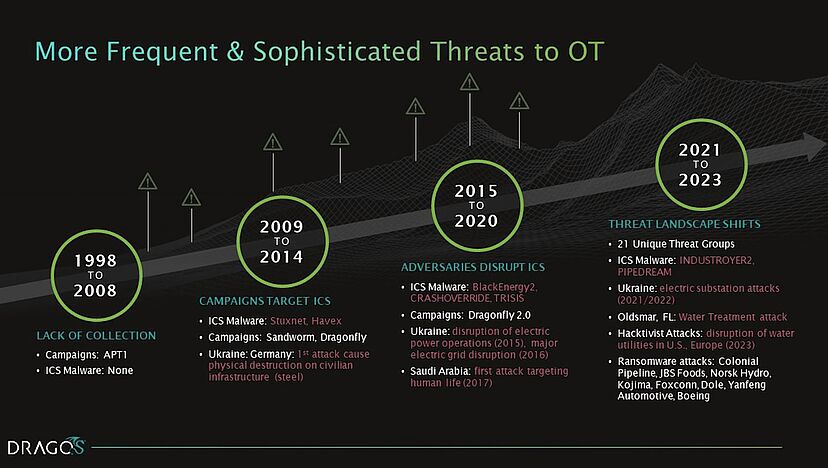

Wie hat sich das Bedrohungsumfeld in den letzten Jahren verändert, besonders für industrielle Steuerungssysteme?

Das Bedrohungsumfeld hat sich in den letzten Jahren signifikant verändert, insbesondere durch die zunehmende Vernetzung und Digitalisierung, die oft unter dem Begriff Industrie 4.0 zusammengefasst wird. Früher waren industrielle Anlagen isoliert und fest verdrahtet, was sie relativ sicher und individuell machte. Heutzutage setzt Industrie 4.0 auf die umfassende Vernetzung von Produktionsanlagen, um effizientere Prozesse und flexiblere Produktionsketten zu ermöglichen. Diese Vernetzung bringt jedoch neue Angriffsflächen mit sich, da immer mehr IT-Komponenten integriert werden, die über Netzwerke miteinander kommunizieren. Ein Grossteil dieser Vernetzung passierte unbewusst.

Ein wesentlicher Teil von Industrie 4.0 ist die Einführung von Standard-IT-Komponenten in der Produktion. Wo früher spezialisierte, isolierte Systeme eingesetzt wurden, sehen wir heute konventionelle IT-Lösungen wie Windows-Systeme, die leichter zugänglich und damit auch anfälliger für Cyberangriffe sind. Diese Entwicklung hat dazu geführt, dass Angreifer nicht mehr nur auf einzelne, spezialisierte Systeme abzielen müssen, sondern ihre Angriffe auf eine grössere Anzahl standardisierter Ziele ausweiten können, beispielsweise mit generischer Malware. Genau wie produzierende Unternehmen nutzen Angreifer auch Skaleneffekte, um schneller zum Ziel zu gelangen.

Welche spezifischen Herausforderungen bringt Industrie 4.0 für die Cybersicherheit in industriellen Steuerungssystemen mit sich?

Mit der Vernetzung und Digitalisierung durch Industrie 4.0 sind Produktionsdaten und Steuerungssysteme zunehmend miteinander verknüpft und oft auch mit externen Netzwerken verbunden. Diese Konnektivität bietet zwar enorme Vorteile, erhöht aber gleichzeitig das Risiko von Cyberangriffen. Ein fehlerhaftes Update oder ein gezielter Angriff auf ein vernetztes System kann erhebliche Auswirkungen auf die Produktion haben, wie etwa der kürzliche CrowdStrike-Vorfall gezeigt hat, bei dem weltweite Infrastrukturen wie Flughäfen und Banken betroffen waren. Zudem sehen wir eine Eskalation in den Zielen der Angreifer. Während früher der Fokus auf der Störung der Produktion und Datendiebstahl lag, schrecken Cyberangreifer heute nicht mehr davor zurück, Leib und Leben zu gefährden. Dies zeigt beispielsweise der Vorfall in einer Anlage in Saudi-Arabien, bei dem die TRISIS-Schadsoftware zum Einsatz kam und Systeme betroffen waren, die zum Schutz von Menschen gedacht waren. Ein weiteres Beispiel dafür ist der vermeintliche Angriff auf ein Wasserversorgungssystem in Oldsmar, Florida, bei dem initial kommuniziert wurde, wie Angreifer versuchten, die Chemikalienkonzentration zur pH-Regulierung im Trinkwasser zu manipulieren.

Können Sie in diesem Zusammenhang erklären, was FrostyGoop ist und wie diese Malware funktioniert?

FrostyGoop ist eine Malware, die gezielt auf industrielle Steuerungssysteme (ICS, Industrial Control Systems) ausgerichtet ist. Unsere Malware-Analysten bei Dragos entdeckten diese Schadsoftware im April dieses Jahres, als wir ein Sample zur Analyse erhielten. Das Besondere an FrostyGoop ist, dass sie speziell für die Interaktion mit Steuerungsanlagen entwickelt wurde. Die Malware implementiert eben jene Protokolle, die in der OT (Operational Technology) verwendet werden, um Maschinen und Anlagen zu steuern. Im Fall von FrostyGoop war es das Modbus-Protokoll, das ursprünglich in den 1980er-Jahren entwickelt wurde und heute weit verbreitet ist. Sicherheitsfunktionalitäten sind zwar nachrüstbar, aber häufig nicht implementiert.

Warum wird das Modbus-Protokoll noch verwendet, obwohl es so alt ist?

Das Modbus-Protokoll ist sehr rückwärtskompatibel, was bedeutet, dass es auch mit älteren Systemen funktioniert. Diese Kompatibilität hat dazu geführt, dass es bis heute in vielen industriellen Systemen verwendet wird. Allerdings gibt es bei Modbus keine standardmässig integrierte Sicherheitsmechanismen, was es zu einem anfälligen Ziel für Malware wie FrostyGoop macht.

Warum ist FrostyGoop besonders gefährlich für industrielle Steuerungssysteme, und welche Auswirkungen könnte ein Angriff auf ein Unternehmen in der Verpackungsindustrie haben?

FrostyGoop ist deshalb so gefährlich, weil sie direkt auf die Steuerungsebene von Anlagen zugreift und Befehle direkt an Controller senden kann. Controller sind die Schnittstelle zwischen der Steuerung und der physischen Welt, also den Maschinen, die letztendlich die Arbeit ausführen. Wenn eine Malware diese Controller manipulieren kann, können massive Störungen in Produktionsprozessen entstehen. In einem spezifischen Fall in der Ukraine griff FrostyGoop auf Heizungsanlagen zu und störte die Wärmeversorgung mehrerer Wohnkomplexe – mit Folgen für die Zivilbevölkerung, da ein Ausfall im Winter in der Ukraine die Grundversorgung der Bevölkerung beeinträchtigt.

Könnte FrostyGoop auch andere Systeme als Heizungen angreifen?

Ja, absolut. Modbus ist ein generisches Protokoll, das in verschiedenen Industriezweigen verwendet wird. Ein Angriff mit FrostyGoop könnte beispielsweise auch in der Verpackungsindustrie verheerende Folgen haben, indem Produktionslinien gestoppt oder falsch gesteuert werden. Wenn Maschinen falsch angesteuert werden, könnten Produkte beschädigt, Lieferzeiten massiv beeinträchtigt und erhebliche finanzielle Verluste verursacht werden. Auch das Risiko von Personenschäden ist nicht zu unterschätzen, wenn etwa Roboterarme oder andere schwere Maschinen plötzlich Fehlfunktionen zeigen.

Wer steckt hinter diesen Angriffen? Sind es staatlich gesponserte Hackergruppen?

Als Dragos machen wir keine konkreten Zuschreibungen zu bestimmten Angreifern. Das ist Aufgabe von Geheimdiensten und Ermittlungsbehörden. Es gibt jedoch Hinweise darauf, dass staatlich gesponserte Gruppen beteiligt sein könnten, wie es beispielsweise bei den Stromausfällen in der Ukraine der Fall war, die russischen Geheimdienstgruppen zugeschrieben wurden. Es ist jedoch für Unternehmen oft irrelevant, wer genau hinter einem Angriff steckt. Wichtiger ist, dass Unternehmen auf solche Bedrohungen vorbereitet sind und in der Lage sind, angemessen zu reagieren.

Welche Empfehlungen haben Sie für Unternehmen, die gerade erst anfangen, sich mit OT-Cybersicherheit auseinanderzusetzen?

Wenn Unternehmen, beispielsweise Start-ups, beginnen, sich mit OT-Cybersicherheit zu beschäftigen, sollten sie zunächst das Risiko richtig einschätzen. Die erste Frage lautet: «Wie kritisch ist mein Betrieb?» Wenn ein Unternehmen einen Produktionsausfall tolerieren kann, könnte es zu dem Schluss kommen, dass weniger getan werden muss. Aber in den meisten Fällen lohnt es sich, in die Sicherheit zu investieren, um die Betriebsfähigkeit zu gewährleisten. Für den Einstieg in die OT-Cybersicherheit empfehle ich einen schrittweisen Ansatz: «Crawl-Walk-Run». Bei Dragos haben wir fünf grundlegende Massnahmen identifiziert, die jedes Unternehmen umsetzen sollte:

- Incident-Response-Plan: Entwickeln Sie einen OT-spezifischen Incident-Response-Plan. Das ist vergleichbar mit einem Feuerwehrplan, der festlegt, wie im Ernstfall reagiert werden soll. Dabei muss nicht jedes Szenario detailliert durchgespielt werden, aber eine generelle Handlungsanweisung hilft, im Falle eines Angriffs vorbereitet zu sein. Hier kann externe Unterstützung von Unternehmen wie Dragos hilfreich sein, die solche Pläne mitentwickeln und im Ernstfall zur Seite stehen.

- Verteidigungsfähige Architektur: Verzichten Sie auf ein grosses, flaches Netzwerk. Stattdessen sollten Sie Segmente erstellen, die bei einem Angriff isoliert werden können, sodass der Rest des Unternehmens weiterarbeiten kann. Schon mit geringem Aufwand lassen sich hier grosse Fortschritte erzielen.

- Netzwerk-Visibilität: Sie können nur das schützen, was Sie kennen. Daher ist es wichtig, zu wissen, welche Geräte wie miteinander kommunizieren. Diese Visibilität kann anfangs durch einfache Massnahmen erreicht werden, wie eine manuelle Bestandsaufnahme.

- Sicherer Fernzugriff: Sorgen Sie für einen sicheren Fernzugriff. Viele Unternehmen nutzen einfache Tools wie TeamViewer, was zu erheblichen Sicherheitsrisiken führen kann. Eine zentralisierte Verwaltung mit Zwei-Faktor-Authentifizierung ist hier sinnvoller.

- Risikobasiertes Schwachstellenmanagement: Nicht jede Anlage muss ständig aktualisiert werden. Es ist entscheidend, zu erkennen, welche Systeme exponiert und gefährdet sind, und dann entsprechende Massnahmen zu ergreifen.

Wie können Unternehmen sicherstellen, dass ihre Mitarbeiter gut auf Cyberbedrohungen vorbereitet sind, und wissen, wie sie im Falle eines Angriffs reagieren müssen?

Um sicherzustellen, dass Mitarbeiter gut auf Cyberbedrohungen vorbereitet sind, ist das Thema Awareness zentral. Das Bewusstsein, dass IT-Komponenten in der OT existieren und Risiken darstellen können, muss geschärft werden. Es ist wichtig, dass Mitarbeiter lernen, potenzielle Cyberprobleme zu erkennen und nicht nur technische Störungen zu beheben.

Hier kommen wir zur Rolle der Community: Bei Dragos setzen wir stark auf den Austausch innerhalb der OT Security Community. Durch Programme wie unser OT CERT bieten wir kostenfreie Ressourcen und Schulungsmöglichkeiten, damit Unternehmen und ihre Mitarbeiter besser auf Bedrohungen vorbereitet sind. Es ist unerlässlich, dass Unternehmen nicht nur in Technologien, sondern auch in das Wissen und die Fähigkeiten ihrer Mitarbeiter investieren.

Welche Entwicklungen und Trends erwarten Sie in der Zukunft der OT-Cybersicherheit?

Blickt man in die Zukunft der OT-Cybersicherheit, so lassen sich einige klare Trends erkennen:

❱ Commodity, Off-the-shelf-Produkte und Konsolidierung: Es wird mehr konventionelle IT-Komponenten in OTSystemen geben, was auch die Herausforderungen der IT in die OT bringt.

❱ Zunehmende Vernetzung: Die Kommunikation zwischen IT und OT wird zunehmen, was das Risiko von Cyberangriffen erhöht. Hier muss ein starkes Bewusstsein für Sicherheitsmassnahmen geschaffen werden.

❱ Maschinelles Lernen: Während KI in der OT noch nicht weit verbreitet ist, könnte maschinelles Lernen in Bereichen wie der Qualitätssicherung an Bedeutung gewinnen.

❱ Regulierung: Mit der Umsetzung der NIS-2-Richtlinie und branchenspezifischen Standards wird es immer mehr regulatorische Anforderungen geben, die Unternehmen erfüllen müssen.

In der Schweiz, insbesondere in Branchen wie Pharma und Chemie, steigt das Interesse an OT-Sicherheit. Hier sind Unternehmen gefordert, ihre spezifischen Bedrohungen zu identifizieren und darauf abgestimmte Massnahmen zu ergreifen.

Wir sind in einer guten Position, um unsere Industrieanlagen zu verteidigen. Ein starkes Bewusstsein für diese Risiken muss auch im Management verankert werden. Der Fokus auf Cyber-Sicherheit darf nicht nur als Kostenfaktor gesehen werden, sondern als integraler Bestandteil von Produktivität und Zuverlässigkeit. Zudem spielt die Zusammenarbeit innerhalb der Community eine zentrale Rolle. Plattformen wie das OT CERT von Dragos bieten Unternehmen kostenfrei die Möglichkeit, sich zu vernetzen und bewährte Praktiken auszutauschen. Solche Gemeinschaften sind entscheidend, um Wissen zu teilen und gemeinsam gegen Bedrohungen vorzugehen.

Zum Abschluss möchte ich betonen: «Defense is doable» – OT-Cybersicherheit ist machbar, aber sie erfordert eine bewusste und schrittweise Herangehensweise. Gemeinsam als Community sind wir stärker und können die Herausforderungen der Zukunft meistern.